ที่มา

ในยุคที่ซอฟต์แวร์กลายเป็นโครงสร้างพื้นฐานสำคัญในทุกอุตสาหกรรม ความเสี่ยงด้านความปลอดภัยของซอฟต์แวร์ก็เพิ่มขึ้นตามไปด้วย โดยเฉพาะอย่างยิ่งในปัจจุบันที่ซอฟต์แวร์ส่วนใหญ่มีการนำส่วนประกอบ (Component) หรือไลบรารีจากบุคคลที่สามและโอเพ่นซอร์สมาประกอบใช้งาน การขาดข้อมูลเกี่ยวกับส่วนประกอบเหล่านี้อาจนำไปสู่ช่องโหว่ (Vulnerability) หรือภัยคุกคามด้านความปลอดภัยที่องค์กรไม่สามารถมองเห็นหรือรับมือได้อย่างทันท่วงที SBOM (Software Bill of Materials) จึงถูกนำมาใช้เป็นแนวทางสำคัญในการระบุรายการส่วนประกอบทั้งหมดที่ประกอบขึ้นเป็นซอฟต์แวร์หนึ่ง ๆ ไม่ต่างจากรายการวัตถุดิบในอุตสาหกรรมอาหารหรือเครื่องใช้ไฟฟ้า การมี SBOM ช่วยให้องค์กรสามารถติดตาม ตรวจสอบ และประเมินความเสี่ยงของแต่ละส่วนประกอบได้อย่างโปร่งใสและแม่นยำ

การตรวจสอบ SBOM มีความสำคัญอย่างยิ่งในกระบวนการรักษาความปลอดภัยซอฟต์แวร์ ด้วยเหตุผลดังนี้

สามารถระบุช่องโหว่ได้รวดเร็ว เมื่อพบว่ามีช่องโหว่ในไลบรารีหรือคอมโพเนนต์ใด ๆ ที่ถูกใช้งาน องค์กรสามารถตรวจสอบ SBOM เพื่อประเมินความเสี่ยงและดำเนินการแก้ไขได้อย่างรวดเร็ว

สร้างความโปร่งใสในการพัฒนาซอฟต์แวร์ ทั้งต่อตนเองและลูกค้า ช่วยสร้างความเชื่อมั่นในความปลอดภัยของซอฟต์แวร์

สนับสนุนการปฏิบัติตามข้อกำหนดและมาตรฐานต่าง ๆ เช่น กฎหมายความมั่นคงปลอดภัยทางไซเบอร์ หรือมาตรฐาน NIST, ISO/IEC 27001 ลดความเสี่ยงจากซอฟต์แวร์ซัพพลายเชน ที่อาจมีการแฝงโค้ดอันตรายหรือโค้ดที่ไม่ได้รับการอัปเดต จากเหตุผลดังกล่าว การตรวจสอบและบริหารจัดการ SBOM จึงกลายเป็นแนวปฏิบัติที่จำเป็นสำหรับทุกองค์กรที่ต้องการให้ซอฟต์แวร์ของตนมีความปลอดภัย สามารถตอบสนองต่อภัยคุกคามใหม่ ๆ ได้อย่างมีประสิทธิภาพ และลดความเสี่ยงต่อความเสียหายที่อาจเกิดขึ้นจากซอฟต์แวร์ที่ไม่มีความโปร่งใส

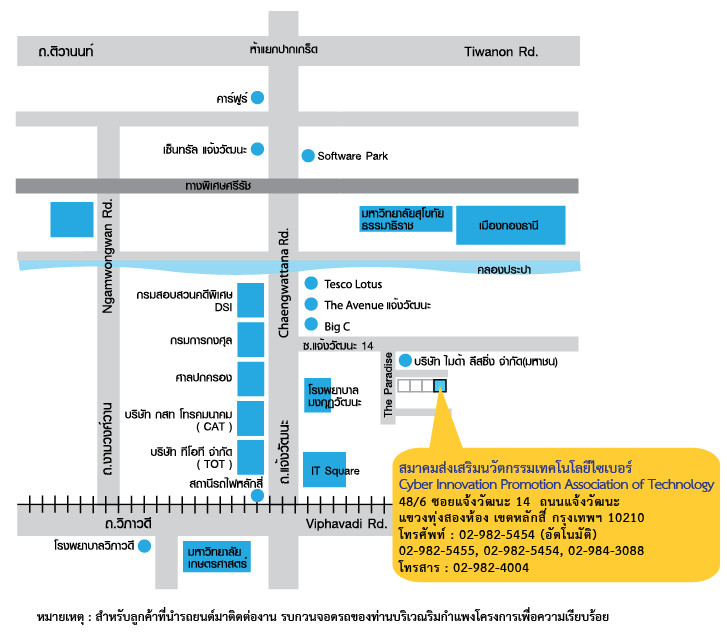

ดังนั้นจึงมีบริการตรวจสอบความเสี่ยงและตรวจหาช่องโหว่ที่เกิดจากเฟิร์มแวร์ขึ้นชื่อบริการ “CIPAT IoT First Trust” จากสมาคมส่งเสริมนวัตกรรมเทคโนโลยีไซเบอร์ และกลุ่มพันธมิตรทางธุรกิจด้าน Cybersecurity รวมถึงบริษัทรับรองมาตรฐานระดับสากล

CIPAT IoT First Trust

วัตถุประสงค์หลักดังนี้

1) เพื่อเสริมสร้างความมั่นใจในความปลอดภัยของซอฟต์แวร์ ให้กับองค์กรและผู้ใช้งาน ด้วยการตรวจสอบส่วนประกอบซอฟต์แวร์ (SBOM) อย่างละเอียด ครอบคลุมทั้งโอเพ่นซอร์ส ไลบรารีภายนอก และซอฟต์แวร์ที่พัฒนาเอง

2) เพื่อช่วยให้องค์กรสามารถระบุและประเมินความเสี่ยงจากช่องโหว่ ในส่วนประกอบซอฟต์แวร์แต่ละตัวได้อย่างรวดเร็ว แม่นยำ และสามารถวางแผนแก้ไขหรืออัปเดตซอฟต์แวร์ได้อย่างทันท่วงที

3) เพื่อส่งเสริมความโปร่งใสในการพัฒนาซอฟต์แวร์และเสริมสร้างมาตรฐานการพัฒนาซอฟต์แวร์ที่ปลอดภัย น่าเชื่อถือ และตรวจสอบย้อนหลังได้

4) เพื่อสนับสนุนให้องค์กรปฏิบัติตามมาตรฐานและข้อกำหนดด้านความปลอดภัย เช่น NIST, ISO/IEC 27001, กฎหมายความมั่นคงปลอดภัยทางไซเบอร์ หรือข้อกำหนดของหน่วยงานกำกับดูแล

5) เพื่อลดความเสี่ยงจากภัยคุกคามในซัพพลายเชนซอฟต์แวร์ อันเนื่องมาจากการใช้ซอฟต์แวร์หรือไลบรารีจากภายนอกที่อาจมีช่องโหว่หรือโค้ดอันตรายแอบแฝง

6) เพื่อสร้างความได้เปรียบในการแข่งขัน โดยสร้างความเชื่อมั่นให้กับลูกค้าและคู่ค้าด้วยซอฟต์แวร์ที่ผ่านการตรวจสอบและบริหารความเสี่ยงอย่างเป็นระบบ

7) ใบรับรอง “Software First Trust” กับผลิตภัณฑ์ที่ผ่านการทดสอบ ร่วมกับหน่วยงานที่รับรองมาตรฐานระดับสากล

CIPAT

Software First Trust Services

การตรวจสอบซอฟต์แวร์ปลอดภัย มีขั้นตอนที่สำคัญซึ่งสามารถอ้างอิงได้จากมาตรฐานสากล อาทิเช่น NIST SP 800-218 (Secure Software Development Framework – SSDF) กำหนดแนวปฏิบัติด้านความปลอดภัยตลอดวงจรชีวิตการพัฒนาซอฟต์แวร์ ISO/IEC 27001, ISO/IEC 27034 มาตรฐานการจัดการความมั่นคงปลอดภัยสารสนเทศ และความปลอดภัยซอฟต์แวร์ NIST SP 800-161 (Supply Chain Risk Management Practices for Federal Information Systems and Organizations)

มาตรการจัดการความเสี่ยงในซัพพลายเชนซอฟต์แวร์ OWASP Software Component Verification Standard (SCVS)

แนวทางการตรวจสอบและบริหารจัดการส่วนประกอบของซอฟต์แวร์

SBOM Formats Standard: SPDX, CycloneDX, SWID รูปแบบมาตรฐานสากลสำหรับการจัดทำและแลกเปลี่ยน SBOM CVE/NVD (Common Vulnerabilities and Exposures / National Vulnerability Database) ฐานข้อมูลช่องโหว่ซอฟต์แวร์ระดับสากล

โดยมีขั้นตอนดังนี้

รับไฟล์ SBOM หรือสร้าง SBOM

รับไฟล์ SBOM ที่ลูกค้าเตรียมไว้ (เช่น รูปแบบ SPDX, CycloneDX, หรือ SWID) หรือให้บริการสร้าง SBOM จากซอร์สโค้ด ไบนารี หรือแพ็กเกจของซอฟต์แวร์ ตรวจสอบว่า SBOM มีข้อมูลครบถ้วน เช่น ชื่อส่วนประกอบ, เวอร์ชัน, ผู้ผลิต, แหล่งที่มา, และข้อมูล hash

วิเคราะห์ส่วนประกอบซอฟต์แวร์

วิเคราะห์รายการส่วนประกอบทั้งหมดที่อยู่ใน SBOM ทั้งโอเพ่นซอร์ส ไลบรารีจากภายนอก และโมดูลภายใน

ตรวจสอบช่องโหว่ (Vulnerability Scanning)

ตรวจสอบแต่ละส่วนประกอบกับฐานข้อมูลช่องโหว่ (เช่น NVD, CVE, OSS Index) วิเคราะห์ความเสี่ยงและระดับความรุนแรง (Severity) ของแต่ละช่องโหว่ที่พบ ตรวจสอบการใช้งานไลบรารีหรือแพ็กเกจที่ได้รับการรับรอง หรืออยู่ในรายการแนะนำตามมาตรฐาน

สรุปผลการตรวจสอบและจัดทำรายงาน

จัดทำรายงานผลการตรวจสอบ SBOM ระบุช่องโหว่ที่พบ, ระดับความเสี่ยง, และข้อเสนอแนะในการแก้ไขaks

ขั้นตอนการตรวจสอบ

ทางสมาคมส่งเสริมนวัตกรรมเทคโนโลยีไซเบอร์ มีขั้นตอนการตรวจสอบผ่านระบบแพลตฟอร์มเพื่อใช้ในการตรวจสอบช่องโหว่และความเสี่ยงที่เกิดขึ้นกับระบบเฟิร์มแวร์จากอุปกรณ์ IoT

ลงทะเบียน

กรอกข้อมูล

อัพโหลด

รับผลตรวจ

1

ลงทะเบียนซอฟต์แวร์

2

รับการยืนยันจากระบบ

3

อัพโหลดไฟล์ไฟล์ SBOM หรือ เฟิร์มแวร์ในระบบประเมินความเสี่ยง

4

รับรายงานผลตรวจประเมินความเสี่ยงซอฟต์แวร์ที่ส่งตรวจผ่านระบบ

5

นำผลที่ได้จากการประเมินความเสี่ยงเพื่อรับหมายเลขอนุมัติความปลอดภัยซอฟต์แวร์

ลงทะเบียนประเมินความเสี่ยงและตรวจหาช่องโหว่ที่ซอฟต์แวร์ และเฟิร์มแวร์